- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統怎么清除緩存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 12XP系統安裝chrome無法找到入口怎么處理?

ARP欺騙解決

ARP(Address Resolution Protocol, 地址解析協議)是一個位于TCP/IP協議棧中的低層協議, 負責將某個IP地址解析成對應的MAC地址。

在局域網中, 網絡中實際傳輸的是“幀”, 幀里面是有目標主機的MAC地址的。 在以太網中, 一個主機要和另一個主機進行直接通信, 必須要知道目標主機的 MAC地址。 但這個目標MAC地址是如何獲得的呢?它就是通過地址解析協議獲得的。 所謂‘地址解析“就是主機在發送幀前將目標IP地址轉換成目標MAC地址的過程。 ARP協議的基本功能就是通過目標設備的IP地址, 查詢目標設備的MAC地址, 以保證通信的順利進行。

二、 ARP的工作原理

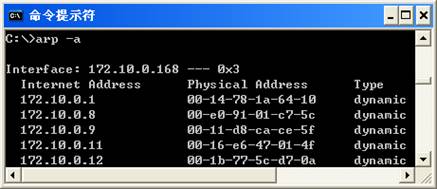

在每臺安裝有TCP/IP協議的電腦里都有一個ARP緩存表, 表里的IP地址與MAC地址是一一對應的, 在命令提示符下, 輸入“arp -a”就可以查看ARP緩存表中的內容了:

注:用“arp -d”命令可以刪除ARP表的內容;用“arp -s”可以手動在ARP表中指定IP地址與MAC地址的對應。

我們以主機A(192.168.1.5)向主機B(192.168.1.1)發送數據為例。 當發送數據時, 主機A會在自己的ARP緩存表中尋找是否有目標 IP地址。 如果找到了, 也就知道了目標MAC地址, 直接把目標MAC地址寫入幀里面發送就可以了;如果在ARP緩存表中沒有找到相對應的IP地址, 主機A 就會在網絡上發送一個廣播, 目標MAC地址是“FF.FF.FF.FF.FF.FF”, 這表示向同一網段內的所有主機發出這樣的詢問:“192.168.1.1的MAC地址是什么?”網絡上其他主機并不響應ARP詢問, 只有主機B接收到這個幀時, 才向主機A做出這樣的回應:“192.168.1.1的MAC地址是00-aa-00-62-c6-09”。 這樣, 主機A就知道了主機B的MAC地址, 它就可以向主機B發送信息了。 同時它還更新了自己的ARP緩存表, 下次再向主機B發送信息時, 直接從ARP緩存表里查找就可以了。

ARP緩存表采用了老化機制, 在一段時間內如果表中的某一行沒有使用, 就會被刪除, 這樣可以大大減少ARP緩存表的長度, 加快查詢速度。

作為攻擊源的主機偽造一個ARP響應包, 此ARP響應包中的IP與MAC地址對與真實的IP與MAC對應關系不同, 此偽造的ARP響應包廣播出去后, 網內其它主機ARP緩存被更新, 被欺騙主機ARP緩存中特定IP被關聯到錯誤的MAC地址, 被欺騙主機訪問特定IP的數據包將不能被發送到真實的目的主機, 目的主機不能被正常訪問。

四、 ARP欺騙的癥狀

網絡時斷時通

網絡中斷, 重啟網關設備, 網絡短暫連通

內網通訊正常、網關不通;

頻繁提示IP地址沖突;

硬件設備正常, 局域網不通;

特定IP網絡不通, 更換IP地址, 網絡正常;

禁用-啟用網卡, 網絡短暫連通;

網頁被重定向。

……………………

五、 ARP欺騙解決方案:

方案A:IP-MAC綁定

通過雙向IP-MAC綁定可以抵御ARP欺騙, 解決由于ARP欺騙造成的網絡掉線、IP沖突等問題, 保證網絡暢通。

1、客戶機綁定網關IP-MAC:在客戶機設置網關IP與MAC為靜態映射,

將如下內容復制到記事本中并保存為staticarp.reg, (網關IP、網關MAC根據實際情況填寫, 例:"staticarp"="arp –s 192.168.0.1 00-01-02-03-04-05")

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\

CurrentVersion\Run]

"staticarp"="arp –s 網關IP 網關MAC "

將如下內容復制到記事本并保存到與staticarp.reg相同的文件夾位置, 文件名為run.bat, (網關IP、網關MAC根據實際情況填寫, 例:"staticarp"="arp –s 192.168.0.1 00-01-02-03-04-05")

@each off

regedit /s .\runstaticarp.reg

arp -s網關IP 網關MAC

雙擊運行run.bat

2、利用APC的軟件分發功能給客戶機分發IP-MAC綁定程序

將staticarp.reg、run.bat保存到同一文件夾下, 登錄Ahnlab Plicy Center Admin, 服務器管理—登錄分發軟件—添加, <要分發的文件夾>選中保存staticarp.reg、run.bat的文件夾, <執行壓縮文件名>中輸入對所選擇的文件夾壓縮后生成的壓縮文件的名稱, <登錄包名稱>中輸入應用程序名稱, <說明>中輸入簡單說明, <解壓縮后執行文件>中輸入run.bat, 單擊<確定>。

Ahnlab Plicy Center Admin—策略管理中選中需要分發的群組或客戶機, 點右鍵, 緊急安全指令-分發, 選中<一般軟件>, 選中要分發的軟件, 點擊<確認>。

3、網關綁定客戶機IP-MAC:使用支持IP/MAC綁定的網關設備, 在網關設備中設置客戶機的靜態IP-MAC列表。

注:方案A可以抵御ARP欺騙, 保證網絡正常運行, 但不能定位及清除ARP攻擊源。

方案B:利用ARP命令及nbtscan定位ARP攻擊源

1、確定ARP攻擊源MAC地址

ARP欺騙發作時, 在受到ARP欺騙的計算機命令提示符下輸入arp –a, APP緩存中網關IP對應的MAC地址如果不是真實的網關MAC地址, 則為ARP攻擊源的MAC地址, 一個MAC地址對應多個IP地址的為ARP攻擊源的MAC地址;在網關ARP緩存中一個MAC對應多個IP的為ARP攻擊源的MAC地址。

2、定位ARP攻擊源計算機

已全網面署APC2.5的環境:在Policy Center Admin 2.5中, 查找agent, 查找ARP攻擊源的MAC地址, 定位攻擊源計算機。

未布署APC2.5的環境:運行Nbtscan MAC掃描器gui.exe, 輸入局域網IP地址范圍, 點擊開始, 顯示局域網內IP、計算機名與MAC對應關系, 查找ARP攻擊源MAC對應的IP地址及計算機名, 根據IP地址及計算機名定位攻擊源計算機。

方案

推薦資訊 總人氣榜

最新教程 本月人氣

- 1對于mysql 優化 insert 性能 的相關介紹

- 2對于mysql general log 的相關設置

- 3怎么使用PDO查詢mysql避開SQL注入的方法

- 4對于php flock 使用案例的講解

- 5通過PDO 查詢mysql返回字段整型變為String型的處理方法

- 6怎么通過MySql查看與更改auto_increment的方法

- 7對于mysql 嚴格模式 Strict Mode的說明講解

- 8對于mysql互換表中2列數據方法的講解

- 9對于mysql 時間戳格式化函數from_unixtime的使用說明

- 10對于mysql函數concat與group_concat使用說明事項

- 11對于mysql innodb打開失敗無法重啟的處理方法講解

- 12怎么通過MySQL查看數據庫表容量大小

相關文章