- 1PS提示:因為圖層已鎖定,無法編輯圖層的處理方法

- 2picacg蘋果版怎么找不到|picacg ios版是不是下架了介紹

- 3Adobe Illustrator CS5 序列號大全

- 4ACDsee注冊碼免費分享(含ACDsee18、ACDsee10等版本)

- 5Potato(土豆聊天)怎么換頭像|Potato app更改頭像方法介紹

- 6PDF瀏覽器能看3D文件嗎?PDF瀏覽器看3D文件圖文詳細教程

- 7Potato(馬鈴薯聊天)怎么注冊不了|Potato不能注冊處理方法介紹

- 8最新的Adobe Illustrator CS4序列號大全

- 9Intel i7-9700K性能跑分曝光:同代提升約12%

- 10XP系統怎么清除緩存?

- 11Intel Z390主板有望10月8日公布:8核9代酷睿隨后登場

- 12XP系統安裝chrome無法找到入口怎么處理?

下面我們介紹幾種常見ARP攻擊典型的癥狀:

上網的時候經常會彈出一些廣告, 有彈出窗口形式的, 也有嵌入網頁形式的。

下載的軟件不是原本要下載的, 而是其它非法程序。

網關設備ARP表項存在大量虛假信息, 上網時斷時續;網頁打開速度讓使用者無

法接受。

終端不斷彈出“本機的XXX段硬件地址與網絡中的XXX段地址沖突”的對話框。 對于ARP攻擊, 可以簡單分為兩類:

一、ARP欺騙攻擊, 又分為ARP仿冒網關攻擊和ARP仿冒主機攻擊。

二、ARP泛洪(Flood)攻擊, 也可以稱為ARP掃描攻擊。

對于這兩類攻擊, 攻擊程序都是通過構造非法的ARP報文, 修改報文中的源IP地址與(或)源MAC地址, 不同之處在于前者用自己的MAC地址進行欺騙, 后者則大量發送虛假的ARP報文, 擁塞網絡。

一、接入交換機篇

接入交換機是最接近用戶側的網絡設備, 也最適于通過它進行相關網絡攻擊防護。 通過對接入交換機的適當設置, 我們可以將很多網絡威脅隔離在交換機的每端口內, 而不至于對整網產生危害。

1、AM功能

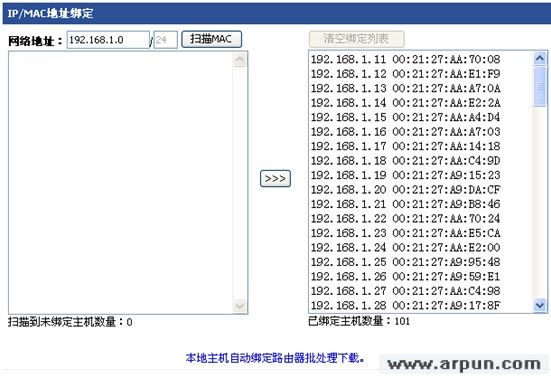

AM(access management)又名訪問管理, 它利用收到數據報文的信息(源IP 地址 或者源IP+源MAC)與配置硬件地址池(AM pool)相比較, 如果找到則轉發, 否則丟棄。

AM pool 是一個地址列表, 每一個地址表項對應于一個用戶。 每一個地址表項包括了地址信息及

其對應的端口。 地址信息可以有兩種:

IP 地址(ip-pool), 指定該端口上用戶的源IP 地址信息。

MAC-IP 地址(mac-ip pool), 指定該端口上用戶的源MAC 地址和源IP 地址信息。

當AM使能的時候, AM模塊會拒絕所有的IP報文通過(只允許IP地址池內的成員源地址通過)。

我們可以在交換機端口創建一個MAC+IP 地址綁定, 放到地址池中。 當端口下聯主機發送的IP報文(包含ARP報文)中, 所含的源IP+源MAC不符合地址池中的綁定關系, 此報文就將被丟棄。 配置命令示例如下:

舉例:使能AM 并允許交接口4 上源IP為192.1.1.2, 源MAC是00-01-10-22-33-10 的用戶通過。

Switch(Config)#am enable

Switch(Config)#interface Ethernet 0/0/4 Switch(Config-Ethernet0/0/4)#am port

Switch(Config-Ethernet0/0/4)#am mac-ip-pool 00-01-10-22-33-10 192.1.1.2

(1)功能優點

配置簡單, 除了可以防御ARP攻擊, 還可以防御IP掃描等攻擊。 適用于信息點不多、規模不大的靜態地址環境下。

(2)功能缺點

1、需要占用交換機ACL資源;

2、網絡管理員配置量大, 終端移動性差。

2、ARP Guard功能

基本原理就是利用交換機的過濾表項, 檢測從端口輸入的所有ARP 報文, 如果ARP 報文的源IP 地址是受到保護的IP 地址, 就直接丟棄報文, 不再轉發。

舉例:在端口Ethernet0/0/1 啟動配置ARP Guard 地址192.168.1.1(設為網關地址)。

Switch(Config)#interface ethernet0/0/1

Switch(Config- Ethernet 0/0/1)# arp-guard ip 192.168.1.1

推薦資訊 總人氣榜

最新教程 本月人氣

- 12015年11月25日愛奇藝會員賬號共享 優酷會員賬號共享

- 2迅雷會員vip賬號分享:(2015.11.23早上0:04更新)

- 32015年11月23日愛奇藝會員賬號共享 優酷會員賬號共享

- 4迅雷會員vip賬號分享:(2015.11.22早上1:04更新)

- 52015年11月22日愛奇藝會員賬號共享 優酷會員賬號共享

- 6迅雷會員vip賬號分享:(2015.11.21早上1:04更新)

- 72015年11月21日愛奇藝會員賬號共享 優酷會員賬號共享

- 82015年11月18日愛奇藝會員賬號共享 優酷會員賬號共享

- 911月17日 迅雷VIP會員賬號分享

- 102015年11月17日愛奇藝會員賬號共享 優酷會員賬號共享

- 112015年11月16日愛奇藝會員賬號共享 優酷會員賬號共享

- 122015年11月15日愛奇藝會員賬號共享 優酷會員賬號共享